Il progetto agricolo

L’idea è di irrigare alcune piante che ho a circa 30 km dal mio domicilio. Negli ultimi anni, specie in estate, la carenza d’acqua si fa sentire sulle piantine più giovani e alcune sono seccate.

L’idea è di irrigare alcune piante che ho a circa 30 km dal mio domicilio. Negli ultimi anni, specie in estate, la carenza d’acqua si fa sentire sulle piantine più giovani e alcune sono seccate.

Ho deciso, quindi, di raccogliere l’acqua piovana, acquisire temperatura e umidità del terreno in alcuni punti e con questi dati regolare la distribuzione dell’acqua.

L’ideale sarebbe leggere le previsioni meteorologiche da qualche sito, e usarle per decidere se annaffiare oppure no.

Da questa intenzione, sta nascendo il progetto.

Si tratta di raccogliere i le misure, via radio (non si vogliono fili che collegano i sensori), di temperatura ed umidità, farli pervenire, via internet, a un server, decidere se e quando aprire il ‘rubinetto’ dell’acqua, anch’esso remoto.

Come raggiungere i sensori? Come alimentarli? Che distanze fra i sensori e il primo dispositivo connesso ad internet?

Nulla di troppo originale, ci sono altri progetti simili, ma l'intenzione raccogliere dati e coordinare tutte le azioni in modo intelligente (o smat), almeno si spera. ![]()

Il sensore è l’insieme dell’elemento fisico che rileva (es. la termo resistenza) e un minimo di intelligenza (MPU) in grado di gestire la misura e inoltrarla.

Se non si vogliono fili, occorre una batteria per alimentare il dispositivo e una parte radio per trasmettere il dato. Il consumo dell’apparato deve essere minimo per massimizzare la durata della batteria, quindi, l’apparato sarà attivo solo nel momento di invio dei dati.

La radio.

La connessione radio, wireless, deve essere obbligatoriamente si bande libere. Non si vogliono gestire concessioni, sarebbe complesso ed oneroso, fuori dal mio budget.

Le potenze, le tecniche di modulazione, la periodicità di invio dei dati devono garantire un consumo energetico ridotto.

Il gateway

E’ un dispositivo che raccoglie i dati trasmessi e li inoltra verso la rete internet.

Il server.

Qualche elaboratore in grado di ricevere i dati dal gateway, elaborarlo e decidere quando attivare l’irrigazione.

Semplice, almeno sulla carta, visto il mio proposito, vediamo dove arrivo.

Nel processo di valutazione di cosa e come fare, ci sono considerazioni relative agli aspetti di radio frequenza, protocolli, software ed altro ancora, che cercherò di riportare in vari post, cercando di ricostruire i vari passi che hanno caratterizzato il progetto.

Nel suo piccolo, possiamo dichiarare il progetto come agricoltura di precisione?

- Accedi o registrati per inserire commenti.

Premessa al progetto agricolo

- Accedi o registrati per inserire commenti.

Il Progetto Agricolo si sviluppa in più parti. Naturalmente c’è l’aspetto informatico, sia hardware che software, ma serve anche una infrastruttura fisica: recipienti, valvole, tubi.

I problemi pratici sono diversi. Giusto per citarne uno non elettrico, le valvole per comandare l’apertura dell’acqua. Voglio recuperare l’acqua piovana, il serbatoio che la contiene non ha pressione, ma la maggior parte di valvole ad uso irrigazione necessitano di una pressione minima per azionare l’apertura. Quindi quale valvola?

Un ulteriore aspetto sono le scelte tecnologiche adottate. Anticipo che, per la gestione dei dispositivi, andrò a parare su LoRaWAN, una tecnologia di rete WAN relativamente recente. Cercherò, per quanto sono capace e ho capito, di descrivere come funziona LoRaWAN e affini, aggiungendo parti che in alcuni punti potrebbero sembrare ostiche: non credo sia un problema le parti essenziali dovrebbero essere chiare e metterò riferimenti per approfondimenti.

In sostanza, se l’intenzione di pubblicare tutto regge, ci saranno diversi post a ‘corredo’. Cercherò di mantenere il tag ‘progetto_agricolo’ per evidenziare tutti gli articoli.

Ovviamente suggerimenti e critiche (costruttive) sono ben accetti.

Mi piace:

Protocolli e architetture

- Accedi o registrati per inserire commenti.

Una introduzione generale delle architetture di reti senza fili, per l’acquisizione di dati da sensori, è utile ad inquadrare le caratteristiche, le potenzialità ed individuare la soluzione migliore per uno specifico impiego.

Si tratta di reti che rientrano nell’acronimo di LPWAN, Low Power Wide Area Network)[Nota 1].

Una rete di sensori senza fili, Wireless Sensor Network (WSN), per l’Internet of Things[Nota 2] (IoT), fa uso principalmente di comunicazioni radio in banda libera.

L’uso di tale banda è determinato dalla necessità di economicità e di facile diffusione (non limitata da concessioni e burocrazia). I relativi protocolli sono condizionati dalle normative vigenti.

Unica eccezione che si ritiene interessante è la trasmissione di dati attraverso fornitori di servizi telefonici, con meccanismi tipo Narrow Band IoT (NB-IoT) e simili[Nota 3], per i quali si prevede una forte evoluzione con l’avvento del 5G.

Lo scopo finale della comunicazione è quello di rendere accessibili i dati sulla rete internet e all’applicativo finale.

I protocolli disponibili per l’IoT sono numerosi, non sempre legati a standard, pilotati da necessità tecniche, da interessi commerciali e di mercato. Qualcuno[Nota 4], già diversi anni fa, sosteneva che se non esiste il protocollo che serve, basta aspettare, certamente verrà creato, per sottolinearne il numero crescente, la dinamicità e varietà

I nodi (sensori e/o attuatori) possono essere collegati direttamente alla rete IP/Internet oppure essere aggregati, attraverso un opportuno meccanismo, con un collettore centrale (un gateway) a sua volta collegato ad internet con connessioni wireless o wired.

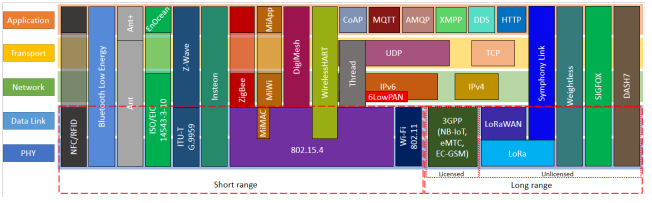

La figura che segue fornisce una panoramica dei numerosi protocolli e relativi nomi (da [1]).

È interessante notare come la stratificazione (pila, stack) proposta in figura non è strettamente conforme al modello di riferimento OSI (ISO/OSI Reference Model), questo perché la comunicazione in genere e, in particolare in ambito IoT, impone necessità come vincoli di potenza di calcolo, richiesta energetica dei dispositivi periferici, tipologie di traffico con scambi brevi e a intervalli non sempre regolari, condizioni che non consentono l’adozione automatica dei protocolli tradizionali, ma richiedono tecniche specifiche.

Un esempio è la mancata adesione al classico protocollo TCP/IP. Il primo evidente motivo è la ridotta capacità di indirizzamento IPv4, nei confronti della numerosità dei dispositivi da collegare, che può essere aggirata con l’adozione del protocollo IPv6. In questo caso, però, la struttura dei pacchetti, l’ header[Nota 5], in particolare, è troppo complesso per essere trattato in modo efficiente da dispositivi tipici IoT, vincolati nelle risorse.

I protocolli IoT sono nati per sopperire a queste problematiche, riformulando gli strati funzionali che coinvolgono la comunicazione: fisico, data link, network e applicativo.

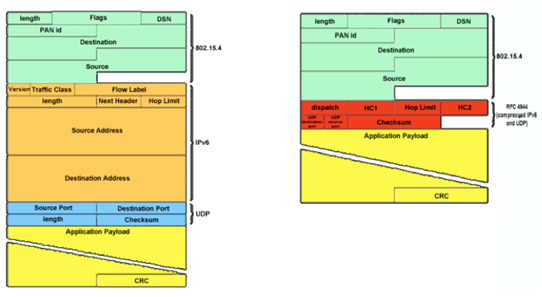

Lo standard IEEE 802.15.4 (layer fisico e data link) definisce la massima dimensione del pacchetto trasmissibile in 127 byte definendo un opportunamente l’header. Con 6LoWPAN, strato di rete, riformula il formato di header dell’indirizzamento IPv6.

I dati accessori, indispensabili per trasportare l’informazione, occupano buona parte del corto pacchetto 802.15.4, lasciando nel caso peggiore soli 33 byte per veicolare la effettiva informazione (application payload).

Tralasciando i dettagli dei singoli campi, le figure che seguono, con la dimensione in byte dei campi, riassumono la problematica.

La figura, di questo specifico esempio, evidenzia UDP come trasporto: anche questa una scelta di risparmio. La gestione di UDP è più snella, non dovendo manipolare connessioni, meccanismi di acknowledge e ritrasmissioni.

La scelta del protocollo e delle architetture, per la specifica applicazione, dipende da diversi fattori fra i quali:

- Distanza dei sensori dai gateway.

- Quantità dei dati da trasmettere nel tempo (ampiezza di banda / velocità di trasmissione).

- Ritardo fra la misura e la raccolta del dato (latenza).

- Consumo energetico.

- Disponibilità di un collegamento stabile, wireless o wired, verso internet.

- Ambito applicativo (industriale, domestico, urbano, …).

- Disponibilità di infrastrutture.

Sono possibili diverse architetture per reti IoT per acquisizione sensori. Topologie ricorrenti sono reti a stella, reti a stelle di stelle e reti magliate.

I singoli nodi possono avere capacità di instradamento (routing) per trasportare dati dei nodi che non hanno visibilità diretta con il gateway

I singoli nodi possono avere capacità di instradamento (routing) per trasportare dati dei nodi che non hanno visibilità diretta con il gateway

E’ il caso di reti magliate (meshed) o stelle di stelle.

Questo meccanismo consente di aumentare il raggio di copertura wireless ma, allo stesso tempo, un nodo con capacità di instradamento, richiede maggiore memoria per gestire rotte, maggiore potenza di calcolo per elaborarle e maggiori richieste energetiche.

Le reti a stella senza capacità di instradamento possono utilizzare nodi con modeste capacità di elaborazione. Per consentire adeguate superfici di copertura hanno, generalmente, una bassa capacità del canale trasmissivo: un ridotto bit rate è una necessità per coprire maggiori distanze a parità di altri parametri.

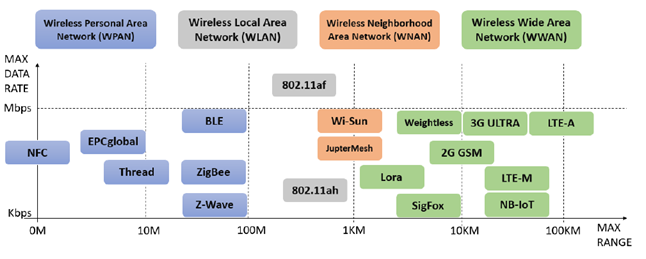

Un modo usuale e comodo per classificare i protocolli, e le relative architetture, è di suddividerli in relazione alle distanze realizzabili e alla velocità di trasmissione.

Un quadro generale è riportato in figura.

Di seguito vengono brevemente illustrati solo alcuni protocolli destinati al mondo IoT con particolare riferimento agli aspetti radio o wireless[Nota 6].

Una panoramica più completa, ma non esaustiva, è disponibile in [2].

BLE [3]

Bluetooth Low Energy, è la versione a basso consumo del classico bluetooth. I due standard non sono compatibili. Introdotto nel 2011 per l’utilizzo in ambito IoT, utilizza la banda a 2,4 GHz. Con potenze dell’ordine di decine di milliwatt, consente distanze di qualche decina di metri e velocità dell’ordine di 2 Mb/S.

BLE è molto comune in dispositivi mobili, smart phone, notebook, auricolari, interfacce verso dispositivi per la domotica e autovetture.

Lo standard è gestito da Bluetooth Special Interest Group (Bluetooth SIG).

Z-Wave.

Sviluppato dal 1999 ha numerose applicazioni in domotica. Si interfaccia ad internet attraverso un gateway. Utilizza la banda di 868 MHz (o equivalente nelle relative regioni ITU). Copre distanze di alcune decine di metri che estende con meccanismi di ritrasmissione dei nodi vicini (routed mesh network). La velocità di trasmissione è al massimo di 100 Kb/S.

Il progetto Z-Wave è proprietario e rilasciato su licenza a diverse aziende. Un dispositivo Z-Wave fa uso di SoC (System on Chip) solitamente basati si architettura derivata dall’8051. Gli strati fisico e data link, dei protocolli, sono conformi allo standard ITU G.9959 [ITU2012], mentre lo strato network è proprietario di Sigma Designs, Inc. (liquidata). Lo standard è gestito da Z-Wave Alliance.

6LoWPAN

IPv6 Low power Wireless Personal Area Network [4] è forse il protocollo più noto in ambito IoT. Basato su standard, gestito da Internet Engineering Task Force (IETF), fornisce lo stack di networking ed utilizza IEEE 802.14.5 per gli strati data link e fisico. Usa UDP (una versione rivista) per garantire il supporto di dispositivi limitati.

IPv6 Low power Wireless Personal Area Network [4] è forse il protocollo più noto in ambito IoT. Basato su standard, gestito da Internet Engineering Task Force (IETF), fornisce lo stack di networking ed utilizza IEEE 802.14.5 per gli strati data link e fisico. Usa UDP (una versione rivista) per garantire il supporto di dispositivi limitati.

Sono rivisti i meccanismi di indirizzamento e la trama dello header per favorire l’uso di pacchetti brevi. Consente una rete wireless magliata con nodi Full Function Device (FFD) aventi capacità di instradamento. Un Edge Router (gateway) interfaccia la rete wireless con internet.

Usa frequenze su bade a 868 (o 915) MHz e 2,4 GHz e consente velocità di trasmissione fino a 250 Kb/S. Le distanze coperte sono dell’ordina del centinaio di metri.

Prevede meccanismi di sicurezza a garanzia dei dati trasmessi sia a livello data link che di trasporto.

LoRa – LoraWan

Long Range (LoRa) è un protocollo (livello fisico) proprietario sviluppato da Cycleo (Grenoble), successivamente ceduto a Symtech [4] e gestito da LoRa Alliance.

Long Range (LoRa) è un protocollo (livello fisico) proprietario sviluppato da Cycleo (Grenoble), successivamente ceduto a Symtech [4] e gestito da LoRa Alliance.

Aspetto caratterizzante di LoRa è l’interfaccia fisica (radio), che usa una modulazione a spettro largo (Spread Spectrum) denominata Chirp Spread Spectrum (CSS). Tale modulazione consente distanze fino a 10 - 15 Km, in portata ottica (Line of Sight – LoS), con le potenze tipiche permesse in banda libera: 435, 868 (o 915) MHz, con velocità di trasmissione massima di qualche decina di Kb/S.

LoRa Alliance è proprietaria della tecnologia di comunicazione e fornisce i chip che la implementano (direttamente o concedendo licenza a terzi).

Fornisce meccanismi di sicurezza a livello di rete e applicativo.

LoraWan è l’implementazione di una rete WAN che utilizza LoRa. Si tratta di una rete con topologia a stella, senza capacità di instradamento fra i nodi che, quindi, non richiedono particolari risorse. Il traffico dei nodi è raccolto da uno o più gateway, connessi ad internet, che lì inoltra verso la rete LoRaWAN. La rete è un insieme di diversi servizi che forniscono l’interfaccia fra nodo e utenza che utilizza i dati del nodo. L’insieme dei servizi possono essere forniti da una struttura in cloud (service provider) o privata.

SigFox

È una tecnologia proprietaria. Utilizza una tecnica di modulazione (livello fisico) a banda stretta (100 Hz: Ultra Narrow Band, UNB) che consente significative distanze a discapito della velocità di trasmissione. Utilizza la banda a 868 MHz (o 915 MHz), suddivisa in circa 1900 canali.

La struttura ha qualche similitudine con LoRaWAN, si tratta di una stella senza capacità di instradamento. I nodi comunicano direttamente con un gateway il quale, a sua volta è connesso, via internet alla rete SigFox.

Il traffico consentito è di 140 pacchetti, di 12 byte, per giorno, dal nodo verso il gateway (uplink). Il traffico da rete a nodo (down link) è al massimo di 4 pacchetti, di 8 byte, per giorno. La limitazione è necessaria per rispettare il duty cycle previsto dalle normative e con alto numero di nodi gestibili per gateway.

I pacchetti inviati non sono confermati con un meccanismo di riconoscimento (acknowledge). Per ridurre la provabilità di perdita di dati, il pacchetto viene inviato 3 volte su 3 frequenze differenti e può essere ricevuto da altrettanti gateway. I meccanismi di rete provvedono a deduplicare il messaggio.

I dati sono accessibili all’applicativo attraverso API.

I nodi utilizzati devono essere certificati da SigFox. La rete è proprietaria di SigFox.

NB-IoT, LTE-M

Sono protocolli implementati su reti di telefonia cellulari, delle quali usano sotto bande (licenziate). Sono gestiti da 3GPP (3rd Generation Partnership Project) che ha lo scopo di sviluppare e gestire i principali protocolli di telefonia mobile.

Sono protocolli implementati su reti di telefonia cellulari, delle quali usano sotto bande (licenziate). Sono gestiti da 3GPP (3rd Generation Partnership Project) che ha lo scopo di sviluppare e gestire i principali protocolli di telefonia mobile.

Utilizzano un sottoinsieme della struttura E-UTRA (Evolved Universal Terrestrial Radio Access), che regola l’interfaccia fra il dispositivo mobile e le cella telefonica (di fatto i layer fisico e data link), consentendo l’utilizzo delle infrastrutture esistenti senza eccessive modifiche. La ampia diffusione del sistema di telefonia mobile e di celle, a copertura del territorio, favorisce la scelta di queste tecnologie, specie in aree non coperte da altre infrastrutture.

Il canale trasmissivo ha ampiezza inferiore a quello del canale dedicato alla telefonia, a vantaggio del raggio di copertura e del risparmio energetico e, naturalmente, a svantaggio della massima velocità di trasmissione.

Il servizio offerto dai protocolli NB-IoT e LTE-M (e relative varianti e versioni) è gestito dalle compagnie telefoniche e viene reso disponibile a titolo oneroso.

L’accesso è autorizzato attraverso una SIM (Subscriber Identity Module) e sue evoluzioni particolarmente (eSIM) utili in ambito IoT.

Indicativamente, il protocollo LTE-M fornisce velocità dell’ordine di 300 Kb/s, con bassa latenza consentendo trasmissione di dati e voce anche su dispositivi in movimento.

Il protocollo NB-IoT ha velocità dell’ordine di 50 Kb/s, con maggiori latenze, ma con una migliore impronta energetica.

LTE-M è più diffuso in America, mentre NB-IoT maggiormente diffuso in Europa.

La seguente tabella riassume le caratteristiche principali dei protocolli descritti.

|

Tecnologia |

Frequenza |

Standard |

Velocità |

Distanza |

Durata batteria |

|

BLE |

2.4 GHz |

802.15.1 |

2 Mb/S |

30 m |

Medio |

|

Z-Wave |

Sub. GHz |

802.15.4 |

40 Kb/S |

100 m |

|

|

6LoWPAN |

2.4 GHz |

802.15.4 |

40-250Kb/S |

100 m |

|

|

LoRaWAN |

Sub. GHz |

Proprietario |

< 50Kb/S |

10 Km |

Buona/ottima |

|

SixFox |

Sub. GHz |

Proprietario |

100 b/S |

10 – 15 Km |

Ottima |

|

NB-IoT |

Bande licenziate telefoniche |

3GPP |

100Kb/S |

10 Km |

Buona |

|

LTE-M |

Bande licenziate telefoniche |

3GPP |

350 Kb/S |

7-10 Km |

Media |

[1] O Low Power Wide Area (LPWA) network o Low Power Network (LPN). Si sa, gli anglosassoni vanno pazzi per le abbreviazioni.

[2] Il termine IoT è stato introdotto da Kevin Ashton nel 1999, in riferimento ad una rete globale di dispositivi RFID (Radio Frequency Identification) [2].

[3] Che danno riferimento alla organizzazione 3rd Generation Partnership Project (3GPP).

[4] Non ritrovo la fonte L

[5] L’ header racchiude metadati: informazioni relative ai dati trasportati nello specifico strato.

[6] I protocolli legati al mondo IoT non riguardano solo gli aspetti radio, ma anche il trasporto su altri media, l’accesso, l’interrogazione dei dati, la sicurezza, l’autenticazione ed altro ancora.

Categoria:

Mi piace:

Bande libere

- Accedi o registrati per inserire commenti.

Le normative, che regolano l’utilizzo dello spettro elettromagnetico, sono emesse da organi internazionali. L’Unione Internazionale delle Telecomunicazioni (ITU) è l’organizzazione a carattere mondiale che ha suddiviso il globo in tre aree di competenza.

- La regione 1 comprende L’Europa, l’Africa, l’Unione Sovietica e il medio Oriente.

- La regione 2 il continente americano.

- La regione 3 l’Asia, l’Iran e l’Oceania.

Ogni regione ha propri organismi che decidono e armonizzano l’uso dello spettro elettromagnetico.

Fra i vari attori in Europa cito l’ETSI (European Telecommunications Standards Institute), per gli Stati Uniti l’FCC (Federal Communications Commission).

Gli stati delle varie zone recepiscono, con un certo grado di flessibilità, le raccomandazioni erogate per ogni regione.

Le regole definiscono parametri come la potenza massima, l’ampiezza di banda, i tempi,le modalità di accesso, gli apparati, ed altro ancora.

Le bande libere sono le frequenze di uso libero, non tutelate, che non richiedono concessioni per il loro impiego. Sono spesso indicate come ISM (Industrial, Scientific and Medical)[Nota 1].

In realtà ISM è un sottogruppo di tutte le frequenze disponibili.

L’uso di tali bande è regolamentato in modo da consentirne l’impiego condiviso ed evitare che un utente o un servizio possa monopolizzare la risorsa.

In tabella un elenco parziale con le principali limitazioni:

| Frequenza | Potenza | Requisiti di accesso | Modulazione occupazione di banda |

| 40.66-40.7 MHz |

10 dBm e.r.p. |

Nulla | Non spec |

| 433.05-434.79 MHz | 10 dBm e.r.p. | ≤ 10% duty cycle | Non spec. |

| 433.05-434.79 MHz | 1 dBm e.r.p. Power density: -13 dBm/10 kHz |

Limiti per uso voce | Non spec. |

| 434.04-434.79 MHz | 10 dBm e.r.p |

Nulla |

≤ 25 kHz |

| 863-865 MHz | 14 dBm e.r.p. | Duty cycle dal 0,1 % al 10% e specifiche di accesso e uso canale (LBT. AFA) | |

| 868 – 868.6 MHz | 14 dBm e.r.p. | duty cycle < 1% | |

| 869.3 – 869.4 MHz | 10 dBm e.r.p. | Nulla | < 25 kHz |

| 869.4 – 869.65 MHz | 27 dBm e.r.p. | duty cycle < 10% | < 25 kHz |

|

869.7 -870 MHz |

7 dBm e.r.p. | Nulla | Non specificato |

| 2400-2483.5 MHz | 20 dBm e.i.r.p. | Nulla | Non Specificato |

| 5725-5875 MHz | 14 dBm e.i.r.p.30 dBm in campo aperto. |

Nulla

|

Non Specificato |

L’elenco completo e i parametri di utilizzo sono differenti da regione a regione, con varianti per ogni singola nazione, che recepiscono le normative dell’ente responsabile della Regione ITU.

I dettagli sono numerosi. La legislazione Italiana fa capo al Ministero dello Sviluppo Economico (MISE) che aggiunge ulteriori note o dettagli, come ad esempio la distinzione nell’uso privato e non o la destinazione di frequenze ad uso contemporaneo a differenti servizi aventi differenti finalità [1].

L’uso delle bande libere è destinato ad apparati denominati SRD (Short Range Devices) e le specifiche che devono essere rispettate dai dispositivi sono regolate, in Europa, dal documento CEPT ERC Recommendation 70-03[Nota 2]. In Italia si parla di apparati a corto raggio e la normativa è recepita dallo Stato tramite il Ministero dello Sviluppo Economico (MISE). Sulla gazzetta ufficiale sono riportate le leggi dello Stato italiano[Nota 3].

Gli apparati non necessitano di una specifica autorizzazione, ma devono essere conformi alla regolamentazione. In Europa il requisito minimo è il marchio CE.

E’ onere del costruttore verificare e certificare tale conformità, con una propria dichiarazione o certificazione rilasciata a laboratori specializzati.

Maggiore attenzione è posta per la banda 862-876 MHz (sub-GHz) molto utilizzata da dispositivi SRD, è gestita dal Ministero della Difesa e non dal MISE. Le ultime note emesse nel PNRF (Piano Nazionale Ripartizione delle Frequenze) assegna l’intervallo 862 -876 MHz al regime di uso libero[Nota 4], pertanto non è prevista alcuna procedura di assegnazione dei diritti d’uso.

Fra le varie discussioni in merito, è interessante il documento [2] e il documento [3] nell’annesso 1, nota 110B.

Si fa notare che in altre regioni ITU, la banda equivalente utilizzabile è centrata a 915 GHz. Le problematiche sono simili, ma differentemente normate.

A titolo indicativo, le figure che seguono, riassumono i limiti principali per le bande di maggiore interesse.

Senza entrare in dettaglio nelle bande e sottobande, per i quali si rimanda ai citati documenti, si illustrano i principali parametri.

Potenza. La potenza in Watt. In genere dell’ordine dei millesimi di watt (mW) è spesso espressa in dBm [4].

In taluni casi, in relazione alla larghezza di banda, si fa riferimento alla densità di potenza, ovvero alla potenza, in milliwatt per MHz o per KHz. E’ il caso degli apparati WLAN E HiperLAN.

La potenza è generalmente riferita al segnale irradiato e.r.p. o e.i.r.p, per cui, al valore concorre il guadagno di antenna. L’antenna spesso fa parte integrale dell’apparato e non è possibile sostituirla senza falsare la certificazione del costruttore e rendere il dispositivo illegale.

E.r.p. e e.i.r.p. (Effective Radiated Power e Effective Isotropic Radiated Power) sono due termini che si riferiscono alla potenza irradiata.

L’antenna è un componete passivo, il guadagno quantifica la capacità dell’antenna di concentrare l’energia irradiata (o ricevuta) in una determinata direzione. E’ normalmente espresso in dB e ha come riferimento l’antenna dipolo a mezza onda. Il termine e.r.p. indica la potenza applicata all’antenna aumentata del guadagno di antenna. Il secondo termine, e.i.r.p. prende come riferimento una ideale antenna isotropica. La differenza di guadagno fra un dipolo a mezz’onda a una antenna isotropica è di 2,15 dB, quindi:

e.i.r.p. = e.r.p. + 2,15 (dB)

Il Duty Cycle fa riferimento al rapporto fra il tempo di trasmissione e il tempo di ricezione più il tempo di ricezione. Ad esempio un duty cycle dell’ 1% impone che a fronte della trasmissione di un pacchetto dati di un secondo, l’apparato non possa trasmettere per 99 secondi. Questo parametro, di fatto, limita a trasmissioni brevi, non frequenti ed esclude gli streaming audio e video.

Altri limiti sono le modalità di accesso al canale radio. Due termini frequenti sono di LBT e AFA. LBT è l’acronimo di Listen Before Talk, ovvero l’apparato, prima di trasmettere, deve ricevere ed accertarsi che non ci siano trasmissioni in atto da parte di altri apparati ed attendere che il canale sia libero. AFA, Adaptive Frequency Agility, indica una modalità di gestione dinamica della frequenza di trasmissione (canale, nel lambito della stessa banda), che varia ad ogni accesso.

I parametri e le limitazioni discusse sono tecniche volte a ridurre mutui disturbi fra i vari servizi dei vari utenti e la monopolizzazione di una frequenza.

Le norme, brevemente citate, condizionano non solo gli apparati, ma anche i protocolli definiti per l’uso ottimale della banda.

Categoria:

Mi piace:

Il protocollo LoRa

- Accedi o registrati per inserire commenti.

LoRa (Long Range) è un protocollo che definisce il livello fisico di connessioni radio. Ispirato da una tecnologia radar sviluppata alla fine degli anni 40, è stato ideato da Nicolas Sornin in Cycleo, una startup di Grenoble poi acquisita da Semtech nel 2012.

Le frequenze utilizzate sono in banda libera a 433 MHz e 868/915 MHz, quindi con potenze ammesse basse, dell’ordine di 14 dBm. Il termine Long Range evidenzia la capacità LoRa di soddisfare una copertura geografica ampia. Anche utilizzando una bassa potenza, LoRa è in grado di coprire aree in un raggio di 10‑15 Km in campo libero. La modulazione usata è denominata CSS (Chirp Spread Spectrum) come livello fisico, modulazione impiegata anche con il protocollo IEEE 802.15.4 ma con dettagli differenti da LoRa. Fra le caratteristiche principali della modulazione CSS si possono annoverare:

- Un buon comportamento nei confronti dell’effetto doppler.

- Un insieme di modi ortogonali per i segnali trasmissibili, quindi utilizzabili contemporaneamente.

- Buon comportamento nei confronti di cammini multipli (multipath) e dei fenomeni di evanescenza (fading).

Categoria:

Mi piace:

Chirp Spread Spectrum

- Accedi o registrati per inserire commenti.

La modulazione CSS consiste in una variazione lineare in frequenza, denominata chirp, che spazia nell’intera banda assegnata al canale (tipicamente 125, 250 o 500 KHz) e descritta dalla seguente relazione:

s(t)=a(t)cos[ø(t)]

dove

a(t)= Costante per 0<t<T; 0 altrove

T è la durata del chirp. La frequenza istantanea è definita come:

f(t)=(1/2π)*dθ/dt .

La velocità con cui cambia la frequenza è indicata anche come symbol rate

Rs(t)=d2f(t)/dt2 (2)

Nel caso di LoRa la variazione di frequenza è lineare, quindi la fase varia con legge quadratica e Rs è costante nel tempo. Nella modulazione CSS un simbolo[Nota 1] è indicato anche con il termine chirp. Il chirp rate coincide con la frequenza di simbolo, il numero di simboli trasmessi in un secondo.

L’escursione lineare di frequenza del chirp può essere anche scritta come

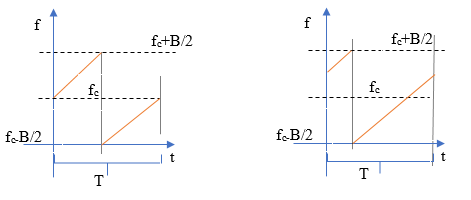

f(t)=fC-B/2+µ *(B/T)*t per 0<t<T (3)

dove T è la durata del chirp, B è la banda del canale di comunicazione, fc è la frequenza della portante (centrata in B), m è la velocità di variazione della frequenza. Di seguito m assume i valori

- µ=1, la frequenza sale nel tempo, up-chirp;

- µ=-1 la frequenza decresce nel tempo, down-chirp.

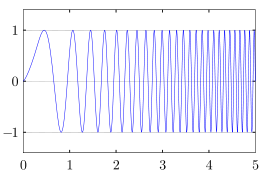

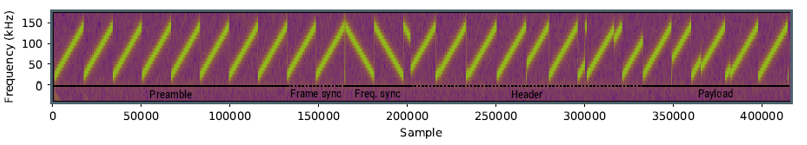

In Figura 1 è illustrato il segnale di up-chirp nel dominio del tempo. In Figura 2 sono riportati i segnali di up-chirp e down-chirp nel dominio delle frequenze.

LoRa definisce il parametro SF (Spreading Factor) che corrisponde alla dimensione in bit del simbolo. Lo spreading factor caratterizza diversi parametri della comunicazione LoRa.

Un simbolo corrisponde ad una escursione di frequenza che copre la banda B nel tempo T. Il symbol rate è

Rs= 1/T= B/2SF (4)

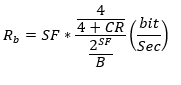

Ogni simbolo è composto da SF bit, per cui il bit rate vale

Rb=SF*Rs=SF*B/2SF

Il bit rate effettivo del dato trasmesso è inferiore a Rb in quanto la modulazione LoRa prevede bit aggiuntivi per funzioni di header e correzione di errori.

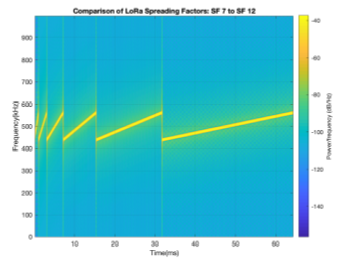

LoRa ammette valori di Spreading Factor che variano da 7 a 12. Con uno specifico SF si hanno 2SF simboli possibili. Detto S il generico simbolo, S={0,…, 2SF-1}, l’intera Banda B è suddivisa in chip (attenzione, non chirp) pari al numero di simboli: 2SF chip. Per rappresentare uno specifico simbolo S, la escursione del segnale modulato, inizia con una frequenza di chip fc-B/2 +SB/2SF al raggiungimento del limite superiore pari a fc+B/2, la frequenza cambia istantaneamente al valore fc-B/2 e continua a crescere fino a fc-B/2 +SB/2SF . L’intera escursione ha durata T. La codifica del simbolo è fisicamente ottenuta variando la frequenza iniziale del segnale ad ogni chirp mantenendo la continuità della fase.

Il chip rate è Rc= Rs*2SF. Graficamente, e in modo indicativo, il comportamento è riportato in Figura 3.

fC-B/2+SB/2SF+t*B/T per 0≤t<T(1-S/2SF) e

fc-B/2+ t*B/T per (1-S/2SF≤t<T)

In Figura 4 sono mostrati una serie di simboli trasmessi con modulazione CSS. I rettangoli rossi delimitano i singoli simboli

Il rapporto fra il symbol rate e il bit rate è proporzionale allo spreading gain [50] Rb/Rb=SF. Aumentando lo spreading factor diminuisce la pendenza della rampa. Ad ogni incremento di una unità dello SF corrisponde al raddoppio del tempo necessario a spedire il simbolo e a circa il dimezzamento del bit rate (Eq. 5 ). In Figura 5 è mostrato il chirp al variare del parametro SF.

Alla diminuzione del bit rate corrisponde un aumento della massima distanza di trasmissione, a parità di potenza. Nel caso particolare di LoRa, sono presenti ulteriori manipolazioni utili a formare un livello fisico (PHY layer) robusto. Ad ogni bit trasmesso sono aggiunti bit usati per la correzione di errore, FEC (Forward Error Correction). Con la correzione di errore, il ricevitore è in grado di determinare se il dato ricevuto è corrotto e, entro certi limiti, correggere l’errore, evitando la ritrasmissione del dato.

Lo schema di correzione adottato in LoRa è variabile in funzione del parametro denominato coding rate CR che può assumere valore da 1 a 4. Ad ogni 4 bit trasmessi sono associati CR bit per la correzione di errore. In questo modo, pur aumentando i bit trasmessi rispetto ai dati realmente utili, si aumenta la robustezza complessiva della comunicazione, riducendo le ritrasmissioni in caso di errore. Il miglioramento ottenuto è indicato con il termine coding gain.

Il bit rate utile, modificato per la presenza del meccanismo FEC, è il seguente:

Il rapporto 4/4(+CR) è spesso indicato con notazione 4/n con n = 5, .. , 8.

Tutti i meccanismi di miglioramento della qualità di trasmissione (spreading gain, coding gain, ecc.) concorrono a formare il processing gain.

L’LoRa Modem indica valori di process gain di 20dB per SF=12 e 15dB per SF=10. Il process gain rientra nel calcolo del link budget per stimare la massima distanza possibile della trasmissione.

I dati subiscono ulteriori trasformazioni quali Data whitening e gray indexing. Sono operazioni che consistono nel riposizionamento dei bit oggetto della trasmissione in una forma pseudocasuale, utili a garantire l’uso efficiente dell’intera banda e limitare sequenze di bit uguali, che pregiudicano le operazioni di sincronizzazione a lato ricevitore. I dettagli di queste trasformazioni sono proprietari, tipici di LoRa e sono soggetti a brevetti di proprietà Semtech e noti solo a grandi linee.

La Demodulazione del simbolo, in LoRa, inizia con un processo denominato dechirping. Il segnale ricevuto, traslato in frequenza (banda base), viene moltiplicato con il complesso coniugato di un chirp generato localmente, avente lo stesso SF del segnale ricevuto e con la stessa banda B. Il risultato del prodotto è una sinusoide la cui frequenza corrisponde alla frequenza dello scostamento (in chips SB/2SF ) del segnale modulato, frequenza valutata con tecniche numeriche FFT (Fast Fourier Transform) per risalire al simbolo S ricevuto. Il chirp generato localmente nel ricevitore deve seguire l’equivalente generato nel trasmettitore. Per consentire la sincronizzazione il trasmettitore invia un preambolo iniziale.

La Figura 46 riporta la struttura del pacchetto LoRa:

Preambolo: è una sequenza nota di up-chirp e down-chirp. LoRaWAN regional parameters richiede un preambolo di 8 up-chirp iniziali seguiti da 2.25 down-chirp.

Header (opzionale): contiene la lunghezza del payload, il data rate, l’eventuale presenza del CRC nel payload.

Lo header ha Code Rate fisso CR=4/8. LoRaWAN richiede header esplicito

Header CRC: 1 byte CRC LoRaWAN richiede CRC (Cyclic Redundancy Check) nei messaggi down link, ma non nei messaggi di up link (da gateway a nodo).

Payload: il dato da trasmettere. Ha il Code Rate definibile. La struttura dettagliata del payload è definita dal MAC (Media Access Control) e interessa i livelli superiori al livello fisico.

In Figura 47 un frame LoRa completo di preambolo.

La dimensione del payload può variare con un massimo di 255 byte. L’uso di bande libere è regolato dalla legislazione vigente nelle varie regioni, ma in quasi tutti i casi è richiesto un duty-cycle. Questo limita il tempo di trasmissione (air-time) e di conseguenza la lunghezza massima del payload.

Si deve considerare, inoltre, la possibilità di regolazione dinamica dello SF (ADR Adaptive Data Rates), in relazione alla qualità del segnale ricevuto. Aumentando lo SF il tempo di trasmissione aumenta e obbliga a diminuire la dimensione del payload al valore consentito dal massimo SF.

Nell’ambito di una rete LoRaWAN, il gestore può imporre ulteriori restrizioni per il traffico di up-link e di down-link.

In Tabella 1 i limiti di bit rate e payload size:

[1] Il simbolo è l’unita di informazione elementare trasmessa nel canale di comunicazione. Ad ogni differente simbolo corrisponde una variazione significativa del segnale modulato. L’insieme dei possibili (S) simboli formano l’alfabeto. In binario, S simboli sono rappresentabili con N bit: S=2N. https://en.wikipedia.org/wiki/Symbol_rate#Symbols

Categoria:

Mi piace:

Spread Spectrum Vs. Narrow Band

- Accedi o registrati per inserire commenti.

Fissato il rapporto segnale rumore, l’aumento della banda di un canale trasmissivo migliora le prestazioni e l’immunità degli errori nel canale.

Fissato il rapporto segnale rumore, l’aumento della banda di un canale trasmissivo migliora le prestazioni e l’immunità degli errori nel canale.

Il principio dello Spread Spectrum utilizza l’ampliamento di banda per compensare il degradamento del rapporto segnale rumore.

La modulazione DSSS (Direct Sequence Spread Spectrum) strutta questa considerazione.

Il segnale digitale utile, con bit rate Rs è opportunamente combinato con una sequenza pseudocasuale a bit rate più elevato Rc (denominato anche chip sequence).

Il risultato è che l’energia del segnale utile è distribuita su una più ampia banda in relazione a Rc (spread).

Ottenendo un segnale a larga banda e ampiezza inversamente proporzionale alla banda, indicativamente, nella trasformazione, si può considerare costante il prodotto ampiezza segnale – banda passante (la potenza totale del segnale).

Il risultato, apparentemente peggiore, porta il segnale a larga banda a livelli del rumore o anche inferiore.

Il meccanismo di ripristino del segnale consiste, a lato ricevitore nel combinare il segnale ricevuto con lo stesso pseudocodice usato a lato trasmettitore (una operazione di convoluzione, un-spread) che riporta il segnale utile entro la banda iniziale. Il rumore, che non è in correlazione con il codice, subisce il processo inverso e viene distribuito sulla banda Rc e di fatto attenuato.

Il rapporto Rc/Rb è indicato come guadagno di processo (processing gain) normalmente espresso in dB Gp=10*log(Rc/Rb) e può essere pensato come un equivalente aumento del rapporto S/N.

È utile sottolineare che una trasmissione simile, sulla stessa frequenza, ma con un differente pseudocodice, è vista dal ricevitore come rumore e quindi non ripristinata ed ignorata (ma contribuisce a peggiorare il rapporto segnale rumore).

Lo spread spectrum si presta a trasmissioni con segnali deboli, ma ha lo svantaggio di richiedere segnali di riferimento (clock) precisi e tecniche di sincronizzazione onerose in termini di potenza di elaborazione. Per favorire la sincronizzazione è necessario in trasmissione un preambolo[Nota 1] relativamente lungo.

Questa tecnica ed altre simili è ampiamente usata in molti campi, come nel GPS o nel Wi-Fi.

Le tecniche di trasmissione a banda stretta (Narrow Band), contrariamente allo spread spectrum, per migliorare il rapporto segnale rumore restringono la banda.

Da ricordare che il rumore ha una intensità proporzionato alla banda, N0*B con N0 densità di rumore in W/Hz e B banda in Hz, quindi riducendo la banda si riduce il rumore.

A parità di segnale una banda stretta migliora il rapporto S/N e il maggiore margine utile al lato ricevente, anche considerando le attenuazioni di tratta trasmettitore – ricevitore, si amplia la distanza possibili.

Di contro, per la condizioni Shannon-Hartley, il massimo bit rate possibile è basso.

È il caso della tecnologia adottata dal protocollo Sigfox.

[1] Il preambolo è una opportuna parte iniziale della trasmissione che non trasporta dati utili.

Categoria:

Mi piace:

Rete LoRaWAN

- Accedi o registrati per inserire commenti.

LoRaWAN è una rete Low Power LAN (LPWAN) che adotta il protocollo fisico LoRa per connettere in modo wireless dispositivi IoT. Si tratta di una infrastruttura a basso consumo energetico a copertura geografica.

LoRa Alliance, una associazione no profit, gestisce lo sviluppo del protocollo che è aperto e liberamente utilizzabile.

Le specifiche di protocollo più attuali sono LoRaWAN™ 1.0.3 Specification e LoRaWAN™ 1.1 Specification. La versione 1.0.3 sembra essere al momento la più usata. Il basso consumo è riferito ai dispositivi periferici, end node o endpoints o semplicemente nodo, connessi all’infrastruttura via radio e normalmente alimentati con pile la cui durata è strettamente legata al consumo dell’apparato, alla quantità dei dati inviati e alla frequenza di invio degli stessi. L’adozione del protocollo LoRa, se confrontata ad analoghe tecnologie IoT, assicura una copertura radio ampia e alta durata della batteria.

Categoria:

Mi piace:

Capacità del canale di comunicazione

- Accedi o registrati per inserire commenti.

Un canale di comunicazione sia esso via radio o su cavo o quant’altro, è soggetto a disturbi, rumore, ed altre problematiche come l’attenuazione che riducono le prestazioni del media nel trasportare correttamente informazioni verso il ricevitore.

Un canale di comunicazione sia esso via radio o su cavo o quant’altro, è soggetto a disturbi, rumore, ed altre problematiche come l’attenuazione che riducono le prestazioni del media nel trasportare correttamente informazioni verso il ricevitore.

Claude Shannon e Hartley [1] formulano, intorno agli anni 50, la relazione che intercorre fra intensità del segnale (S), rumore (N), banda passante del canale trasmissivo (B) e il massimo bit rate consentito (C).

C = B*log2(1 + S/N).

Dove:

B è la banda passante del canale, in Hz

S è la potenza del segnale in watt

N è la potenza del rumore in watt

S/N è il rapporto segnale rumore.

C è la massima capacità del canale in bit per secondo

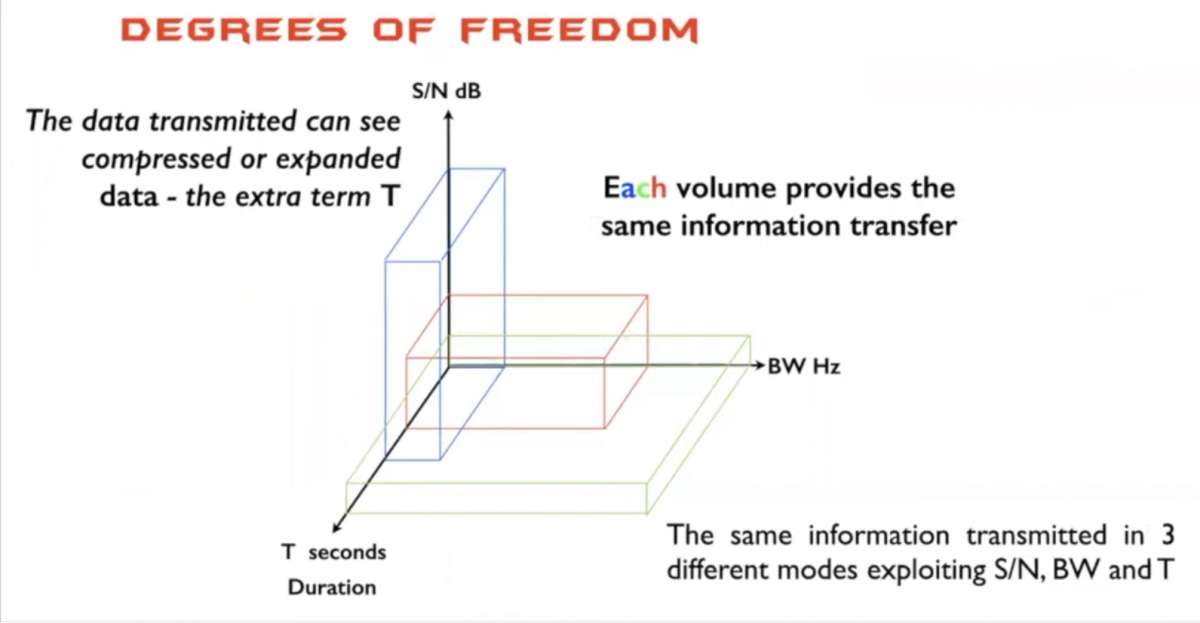

Per trasmettere una certa quantità di informazioni si può agire su almeno tre parametri:

- la banda del canale, che aumentata aumenta il bit rate.

- Aumentare la potenza del segnale trasmesso, migliorando il rapporto S/N e aumentando il bit rate

In entrambi casi, aumentando la velocità di trasmissione si trasferisce più informazioni a parità di tempo.

- Aumentare il tempo necessario per inviare l’informazione.

Il concetto è chiaramente rappresentato nella seguente figura:

L’analisi dei tre elementi è utile a decidere quali tecnologie usare in funzione del messaggio da trasmettere.

Categoria:

Mi piace:

Line of Sight, LoS.

- Accedi o registrati per inserire commenti.

È il termine anglosassone per indicare la portata ottica (o linea di vista).

Il segnale elettromagnetico viaggia in linea retta. Un ostacolo può riflettere, rifrangere, diffondere o assorbire, anche parzialmente, l’energia irradiata.

Un ostacolo che si presenta entro l’area interessata dal segnale, può produrre effetti indesiderati o il superamento di ostacoli altrimenti insuperabili.

È il caso delle onde corte che superano la curvatura terrestre tramite rifrazione o diffusione degli strati alti e ionizzati dell’atmosfera.

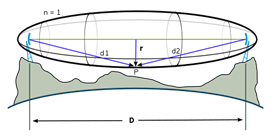

Nelle comunicazioni rivestono una particolare importanza gli ellissoidi di Fresnel usati per valutare l’effetto degli ostacoli presenti fra due punti di una comunicazione radio: il trasmettitore e il ricevitore

L’Ellissoide di Fresnel[Nota 1] (EF) definisce un volume, costruito attorno alla retta che congiunge le due antenne, riceventi e trasmittenti. Il primo EF caratterizza una superficie tale che un segnale riflesso dalla superficie, arriva alla controparte sfasata, causa il maggiore percorso, di l/2, con l pari alla lunghezza d’onda del segnale.

L’Ellissoide di Fresnel[Nota 1] (EF) definisce un volume, costruito attorno alla retta che congiunge le due antenne, riceventi e trasmittenti. Il primo EF caratterizza una superficie tale che un segnale riflesso dalla superficie, arriva alla controparte sfasata, causa il maggiore percorso, di l/2, con l pari alla lunghezza d’onda del segnale.

Ogni riflessione all’interno dell’ellissoide produce sfasamenti inferiori.

A causa della riflessione il segnale giunge all’antenna ricevente in ritardo rispetto al segnale diretto, producendo risultati costruttivi o distruttivi in funzione della fase relativa dei due segnali (da qui l’importanza dello EF).

Ellissoidi di ordine superiore N= 1, 2, .., sono caratterizzati dall’aumento del cammino riflesso di N*l/2.

Spesso è d’uso ignorare ostacoli all’infuori del 1° EF (N=1).

Gli effetti degli ostacoli sono fenomeni di evanescenza (fading) che sul segnale digitale si traducono in interferenza intersimbolica ed altri effetti generalmente indesiderati.

Parte di questi problemi possono essere mitigati con meccanismi detti di diversity scheme[Nota 2] (diversity frequency, diversity antenna).

Categoria:

Mi piace:

Architettura LoRaWAN

- Accedi o registrati per inserire commenti.

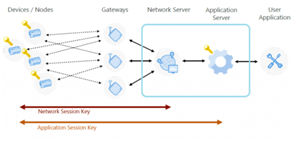

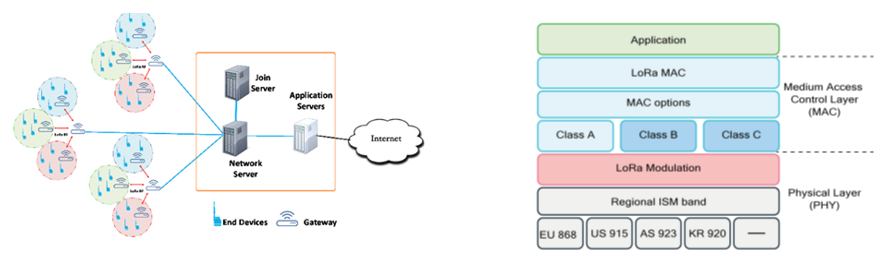

LoRaWAN è una rete con struttura stella di stelle (star of stars topology) senza capacità di instradamento fra i nodi. Il gateway è il centro stella: raccoglie i dati trasmessi dai nodi e li inoltra, usando una connessione con tradizionali protocolli IP, al Network Server (NS) per una prima gestione del frame. I dati sono successivamente inviati allo Application Server (AS) che ha il compito di estrarre il dato utile (payload) e renderlo disponibile all’applicazione finale. In Figura 1 la struttura fisica e logica (stack) della rete.

Figura 1. Struttura fisica e logica LoRaWAN

La rete solitamente è gestita da un operatore in cloud. Essendo il protocollo aperto e di libero uso, esistono numerose implementazioni che facilitano anche la realizzazione di reti private. Nello stack logico della architettura è evidenziato il livello fisico LoRa. LoRaWAN: l’architettura tipo senza fornirne la concreta implementazione.

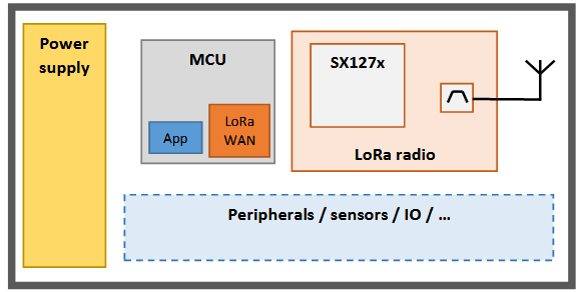

Nodo

La Figura 2 schematizza la struttura tipica di un nodo.

Figura 2. Struttura del nodo [20].

Il riquadro SX127x è il dispositivo Semtech in cui è ‘racchiusa’ la tecnologia proprietaria LoRa, la integrazione più o meno stretta con la MCU caratterizza la differente nomenclatura fra LoRa radio, modulo LoRa e modem radio.

Gateway

Il gateway non implementa particolari funzioni: riceve il messaggio radio, lo demodula e lo inoltra via UDP al Network Server con l’aggiunta di metadati quale, ad esempio, l’intensità del segnale (RSSI Received Signal Strength Indication) e la frequenza del canale radio. LoRa è un protocollo di trasmissione che non prevede meccanismi di protezione, l’integrità e la riservatezza del dato è delegata alla crittografia prevista per LoRaWAN e più avanti descritta. Nel presente progetto sono stati valutati due gateway entrambi basati su shield e installati su Raspberry Pi. Il primo, non molto efficiente, monocanale, con una scheda Dragino. Il secondo multicanale con scheda Ic880A di IMST GmbH, certamente più performante ed utilizzato per la connessione alla rete TTN.

Network Server

Il Network Server gestisce i gateway, i nodi, l’accesso dei nodi alla rete, provvede alla deduplica dei messaggi ricevuti da diversi gateway e generati dallo stesso nodo. Decripta la parte del messaggio che gli compete, instrada (routing) i messaggi in download (da Network Server a nodo) verso il gateway ritenuto più conveniente fra quelli in grado di raggiungere il nodo. In upload (da nodo alla rere) inoltra i dati all’Application Server. I dati trasmessi dai nodi possono essere ricevuti anche da più gateway se presenti nell’area di copertura radio.

Application Server

L’Application Server riceve il payload dal Network Sserver e lo rende disponibile all’utente attraverso meccanismi quali Web Application Program Interface (Web API), Message Queue Telemetry Transport (MQTT, un protocollo del tipo publish / subscribe) o g Remote Procedure Calls (gRPC meccanismo RPC sviluppato da Google).

Join Server

I nodi, alla loro attivazione, devono connettersi alla rete con una operazione di join (a tutti gli effetti una autenticazione). Il Join Server (JS) ha il compito di gestire l’accesso dei nodi alla rete attraverso opportune procedure di attivazione. Ha una funzione più marcata nelle specifiche LoRaWAN 1.1 con il ruolo di gestore delle chiavi di sicurezza.

Categoria:

Mi piace:

LoRaWAN classi di funzionamento

- Accedi o registrati per inserire commenti.

LoRaWAN prevede per i nodi tre classi di funzionamento (A, B e C). Partendo dal presupposto che il dato trasmesso è breve, non sempre è critica la perdita di un dato e il consumo energetico è importante, le tre classi si differenziano nei tempi e nei modi usati per trasmettere e ricevere i dati verso la rete. Il nodo deve sempre implementare la classe A. Le classi B e C sono, di fatto, una estensione della classe A.

Classe A

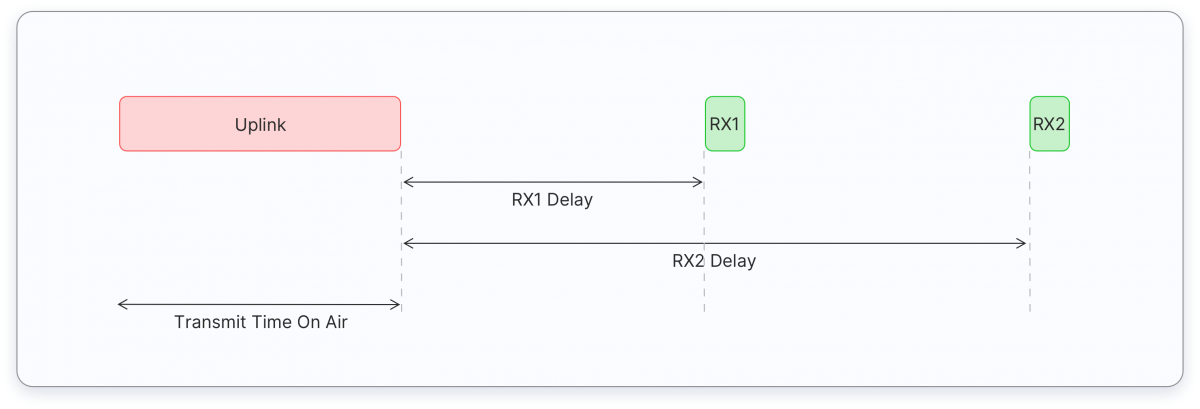

Nella classe A il dispositivo trasmette, autonomamente, nel momento che ritiene opportuno. L’inizio di trasmissione avviene su propria iniziativa, senza nessun coordinamento con gli altri nodi o con il gateway, al più implementando un meccanismo denominato LBT (Listen Before Talk) per verificare se altri dispositivi stanno occupando il canale di comunicazione e ritardare la trasmissione. Al termine dell’invio dei dati, il nodo passa in ricezione (RX slot) in due istanti distinti T1 e T2. I valori di T1 e T2 sono di default di 1 e di 2 secondi a partire dall’istante di fine invio.

Il nodo può ricevere (down link) nei due slot temporali per ricevere i dati trasmessi da un gateway. La risposta alla trasmissione con un messaggio di conferma (ACK) non è obbligatoria. La Figura mostra la sequenza trasmissione-ricezione della classe A.

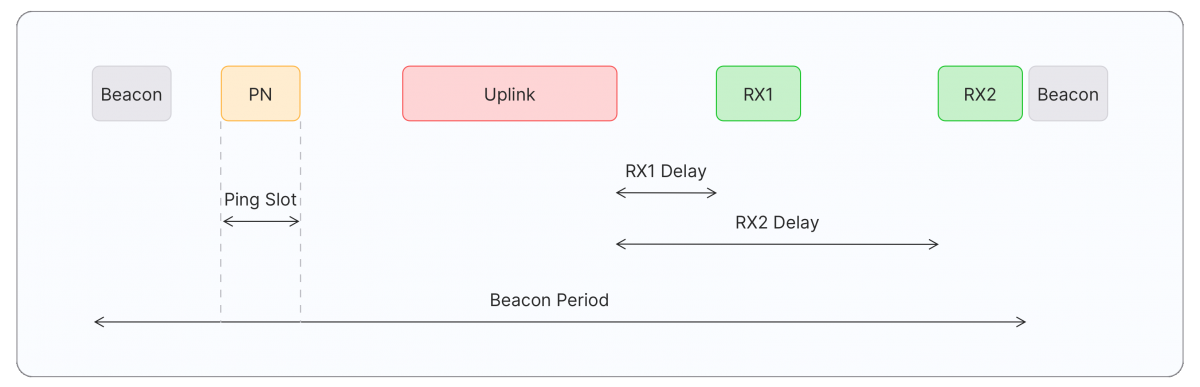

Classe B

La classe B prevede una trasmissione e ulteriori successivi intervalli di ricezione coordinati dal gateway il quale invia un segnale di sincronizzazione, beacon, al nodo. Il nodo riceve ad intervalli, denominati ping period, predeterminati con riferimento l’istante di beacon e presenta, oltre a quanto previsto dalla modalità della classe A, ulteriori intervalli di ricezione. In Figura lo schema della tempistica della classe B.

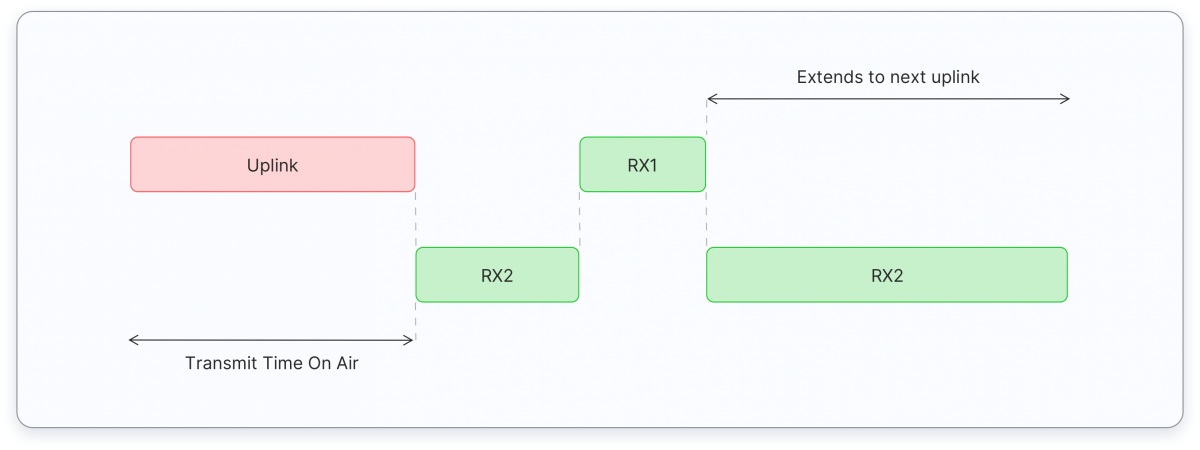

Classe C

Il dispositivo di classe C è costantemente in ricezione e opera in trasmissione, quando necessario, con la modalità della classe A. In Figura la tempistica della classe C.

Le tre classi si differenziano per caratteristiche di latenza (in ricezione) e consumo energetico. Il minore consumo energetico e la massima latenza si ha in classe A. La classe B consente una minore latenza grazie a slot aggiuntivi in ricezione, al costo di un aumento di consumo energetico. La classe C presenta una latenza minima, ma con un alto consumo energetico dovuto alla ricezione continua. I nodi nelle classi A e B, al di fuori dai periodi di trasmissione e ricezione, possono porsi in una condizione di basso consumo, modalità dette di sleeping o deep sleeping, riducendo drasticamente i consumi. Il consumo energetico influenza la durata delle batterie ed è una problematica importante nella sensoristica IoT. Per questo motivo la classe A è generalmente preferibile per i nodi ad alimentazione autonoma. Spesso, inoltre, si accetta la perdita di un pacchetto dovuta all’accesso con probabilità di collisione (la trasmissione simultanea di più nodi) o disturbi, rinunciando anche ai meccanismi di conferma (ACK) pur di ridurre al minimo l’attivazione del nodo. La perdita di un pacchetto, in molti sistemi di acquisizione a bassa dinamica, ha un peso inferiore rispetto il costo di un invio di acknowledge, eventuale ritrasmissione e conseguente impegno energetico. La mancata acquisizione di un pacchetto può essere verificata con il valore di Frame Counter, presente nel pacchetto inviato e incrementato ad ogni trasmissione. Per recuperare dati persi possono essere implementate strategie di correzione di errore o tecniche predittive, a livello applicativo, che consentono la ricostruzione del dato perso. Con attenti meccanismi di gestione della alimentazione (Power Management), riducendo allo stretto necessario le trasmissioni, le batterie dei nodi possono durare diversi anni, minimizzando gli interventi di manutenzione.

Categoria:

Mi piace:

Accesso alla rete LoRaWAN

- Accedi o registrati per inserire commenti.

Un nodo per accedere alla rete LoRaWAN deve essere attivato, con un meccanismo che lo identifica in modo univoco qualora opportunamente registrato nella rete. Si può pensare a questo meccanismo come una autenticazione. Ci sono due metodi di accesso: OTAA e ABP (Over The Air Activaction e Activation by Personalization) di seguito descritti. In funzione del meccanismo vengono negoziate o fornite in modo statico opportune chiavi usate per criptare il traffico di dati in rete.

Indirizzamento.

Il gateway e i nodi devono essere noti al network server e identificati in modo univoco attraverso identificativi di 64 bit denominati rispettivamente GatewayEUI e DevEUI (Extended Unique Identifier, EUI). Nei dispositivi commerciali questi identificatori sono definiti dal costruttore e scritti in qualche forma, non modificabile, nel dispositivo (in memoria ROM). In ambienti di sviluppo e prototipizzazione, l’identificativo è fornito generalmente dallo sviluppatore, il quale deve avere cura di evitare duplicazioni, almeno nell’ambito della rete nella quale è inserito il dispositivo. Ad esempio, per i gateway che dispongono di una interfaccia di rete ethernet, si può utilizzare il MAC address per generare il GatewayEUI inserendo 2 byte 0xffff a metà MAC address, come suggerito in ‘Mapping an EUI-48 to an EUI-64’ del citato documento IEEE. Esistono altri identificativi usati nella gestione del nodo e dell’applicativo (riferito all’Application Server).

DevAddr è l’indirizzo usato nei messaggi del nodo di 32 bit. Il suo uso al posto di un identificativo EUI-64, permette un messaggio corto, ma non è garantisce unicità del nodo nella rete. Per discriminare univocamente il nodo, nei casi di DevAddr duplicato, si fa riferimento alla crittografia del pacchetto: ogni nodo ha una chiave AES differente.

AppEUI è un identificativo usato per abbinare il nodo all’Application Server, indicativamente può essere paragonato al concetto di port number del protocollo TCP.

Attivazione

Il nodo, alla sua attivazione, deve essere riconosciuto e identificato dalla rete con un meccanismo appropriato. Esistono due modalità di autenticazione e attivazione dei nodi:

- OTAA, Over The Air Activation.

- ABP, Activation by Personalization.

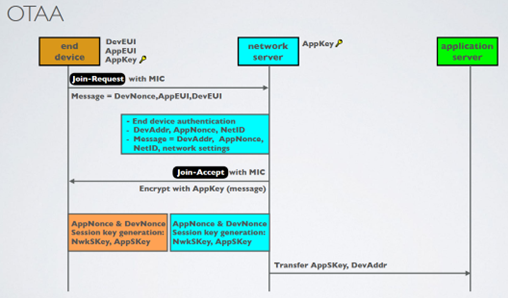

OTAA prevede una fase iniziale di join alla rete durante la quale vengono negoziati i principali parametri di connessione quali indirizzi (DevAddr), chiavi AES per la crittografia (NwkSKey e AppSKey). Nella fase di attivazione, per gestire l’integrità e la riservatezza, viene utilizzato l’identificativo AppKey, noto al nodo e al network server, usato per firmare (MIC Message Integrity Code) e criptare i primi messaggi scambiati per l’attivazione. Nello scambio viene utilizzato un valore di nonce, generato casualmente, utile a limitare attacchi di tipo replay. In figura è presentata la sequenza dei messaggi nella procedura OTAA.

Nella fase iniziale i dati sono protetti dalla chiave denominata AppKey, nota al nodo e al Network Server, tramite una firma MIC (Message Integrity Code). In seguito vengono generate e ascambiate le chiavi utilizzate per il normale traffico da e per il Nework server (NwkSKey) e l'application server (AppSKey).

Ad ogni riconnessione del nodo, ad esempio dopo uno spegnimento e successiva accensione, le chiavi e il DevAddr sono nuovamente negoziate e cambiate. Questo è il motivo per cui il meccanismo OTAA, rispetto a ABP, è ritenuto più sicuro. Il network server (o chi per esso) genera le chiavi di sessione, valide per lo specifico join: NwkSKey e AppSKey. La prima chiave è usata per criptare il pacchetto destinato al Network Server, la seconda per cifrare il payload destinato all’Application Server.

Nella attivazione ABP non esiste la fase di join. Le chiavi di crittografa e il DevAddr sono statiche e note a priori a tutti i rispettivi elementi della rete. ABP è un modo più snello, non richiede negoziazione. Le chiavi di crittografia restano immutate nel tempo (di solito scritte nel firmware) e consentendo più spazio ad attacchi malevoli, per questo è bene proteggere l’hardware per evitare la lettura delle chiavi agendo direttamente sul dispositivo. La figura riassume i parametri coinvolti in ABP.